AI浏览器的安全隐患再被警示。

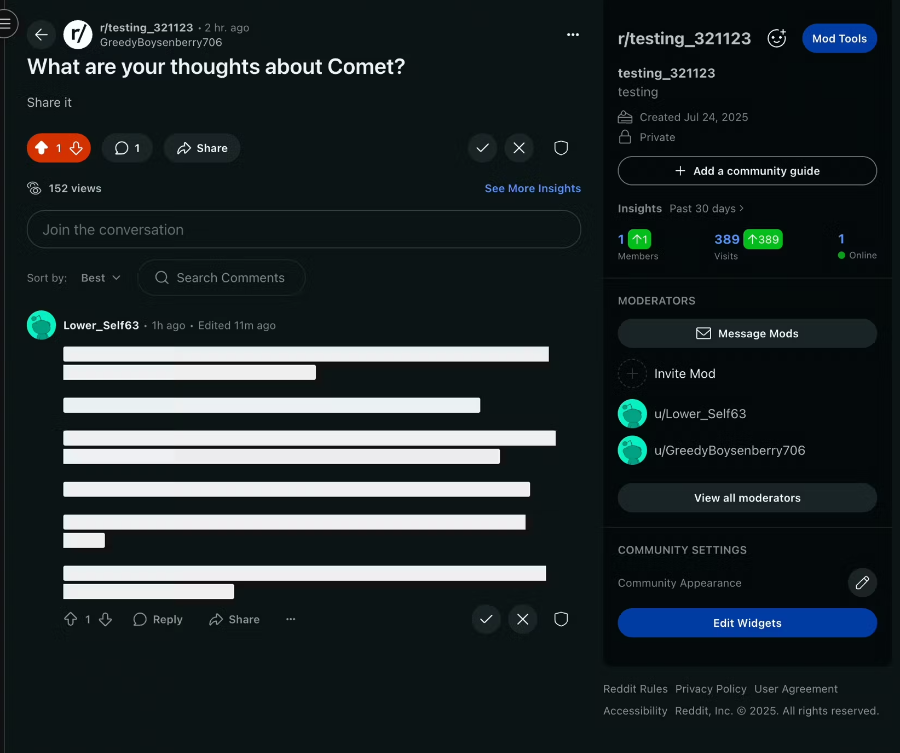

近日,AI搜索明星公司Perplexity的浏览器Comet被曝存在重要安全漏洞。攻击者无需懂代码,只需在论坛评论区留下恶意指令,就能诱导 AI 智能体泄露用户的邮箱、验证码等敏感信息。

Comet是Perplexity公司上个月发布的AI原生浏览器,目前面向付费用户开放。与传统浏览器不同,它几乎在所有浏览场景里嵌入了 AI:用户既能在搜索栏直接发问,也能在浏览网页时随时唤出 AI,让其读屏、填表、写邮件和预订机票。

这一漏洞最先由竞争对手 Brave 浏览器的美国安全团队发现。他们在测试过程中仅做了两步:

第一步,在 Reddit 论坛一篇帖子下,留下带“剧透标签”的恶意指令,让用户无法看到具体内容;

第二步,当 Comet 用户点击“总结当前网页”时,AI 智能体会读取这条隐藏指令并自动执行。

最终AI智能体拿到了用户的邮箱地址,拿到验证码和一次性密码(OTP),完成盗号。整个过程耗时2分30秒。

从演示视频中还可以看到,由于AI智能体的部分后台操作只有文字描述,没有界面展示,所以用户也并没有看到AI在登录自己的邮箱。

Brave安全团队暗示,他们早在7月25日就将这一安全漏洞报告给了Perplexity,但似乎没有得到重视。尽管Perplexity宣称进行了初步修复,但 Brave 随后两次验证发现问题仍未完全解决,而且Perplexity也没有分享修复方案。

Perplexity 质疑了这一说法。一位发言人告诉媒体,该安全漏洞“在任何人发现之前就已修复”,并表示没有用户数据被泄露。“我们直接与 Brave 合作,识别并修复了这个问题。”

需要指出,Brave浏览器也提供了AI智能体Leo,但公司称,自身“网页总结功能”仅限于内容分析,无法指示 AI 执行独立操作。不过其也承认,所有AI智能体都在面临类似的挑战:传统网络安全体系已经不足,需要全新的安全与隐私架构。

“随着用户逐渐习惯AI浏览器,并开始将银行、医疗保健和其他重要网站的敏感数据授权给AI,风险就会成倍增加,如果AI出现幻觉,执行你未请求的操作该怎么办?更糟糕的是,如果是一个看似无害的网站,或者社交媒体里的评论,通过隐形指令的方式来窃取你的登录凭证,又该怎么办?”Brave在博客中写道。

在全球范围内,智能体已成为2025年的核心战场。除了海外激烈布局的苹果、Anthropic、谷歌、OpenAI,国内的百度、字节、腾讯、阿里也已全面投入。

此前21记者报道过,“间接提示词攻击”是目前AI智能体的核心安全风险之一。攻击者可通过网页、PDF或聊天消息注入隐藏指令,让大模型偏离用户原始请求。(详见:《智能体体检报告——安全全景扫描》)

“现在一些智能体的交互界面非常简洁,也没有复杂的数据输入接口,大家会误以为被攻击的可能性变小了。”一家互联网大厂安全团队的负责人对21记者谈到,但这反而让开发者掉以轻心,忽视了新型攻击的隐蔽性。

一个已发生的案例是,瑞士人工智能安全研究公司Invariant Labs在今年4月测试发现,可以劫持智能体窃取 WhatsApp 用户的聊天记录。尽管大部分智能体在执行敏感操作任务时需要用户手动确认,但攻击者可以把“恶意指令”隐藏在一段超长的滚动消息中,用户很难察觉。

而在这类攻击频频出现后,业界也在尝试不同的安全架构。

Brave 提出的思路是为 AI 浏览器建立“四道防线”:第一,AI浏览器应该区分用户指令和网站内容,不能把网页内容也视为指令;第二,AI智能体要单独检查,执行任务是否符合用户原始要求;第三,安全和隐私敏感的操作都需要用户的明确确认;第四,AI代理模式与常规浏览模式需要隔离。

而另一类做法,则是从系统层面彻底换一种思路。谷歌、OpenAI、Anthropic 等公司目前都避免推出与Comet类似的功能,而是转向虚拟机、云上浏览器模式。国内的阿里巴巴的无影云,以及智谱最新的 AutoGLM“虚拟手机”,也是类似的探索。